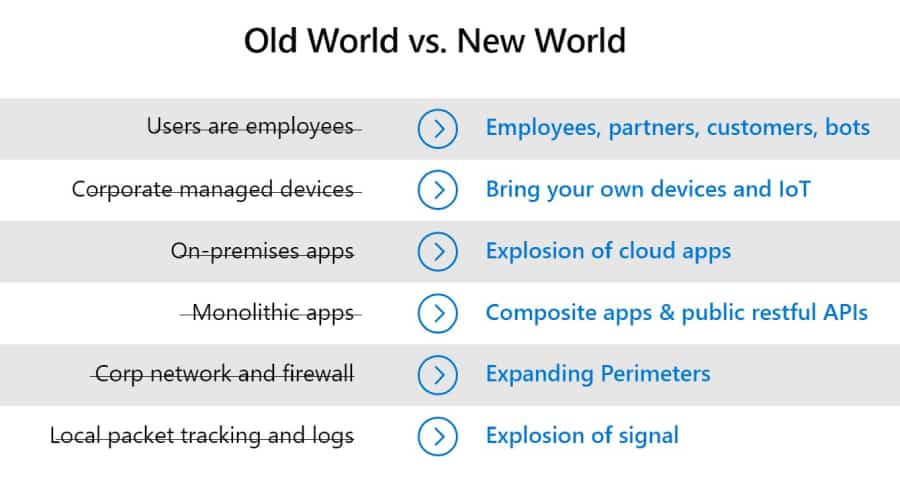

การสร้างความปลอดภัยในโลกดิจิทัลยุคนี้ ต้องอาศัยแนวคิดที่มองในมุมที่เรียกว่า “Zero Trust” เพื่อสร้างเกราะป้องกันไม่ให้เกิดภัยคุกคามขึ้นง่ายๆ ซึ่งถือเป็นแนวคิดที่ขับเคลื่อนงานในด้านความปลอดภัยของไมโครซอฟท์มาโดยตลอด โดยจะมีการยกระดับความปลอดภัยให้ครอบคลุมทุกความเสี่ยงอยู่เสมอ

แนวคิด Zero Trust เป็นสิ่งที่ทุกองค์กรสามารถนำไปปรับใช้ได้เช่นกัน แต่คำถามแรกๆ ที่จะเกิดขึ้นในระหว่างการนำมาปรับใช้จริง ก็คงไม่พ้นกับคำว่า “แล้วองค์กรของเราต้องเริ่มต้นอย่างไรหรือเริ่มตรงไหน?”

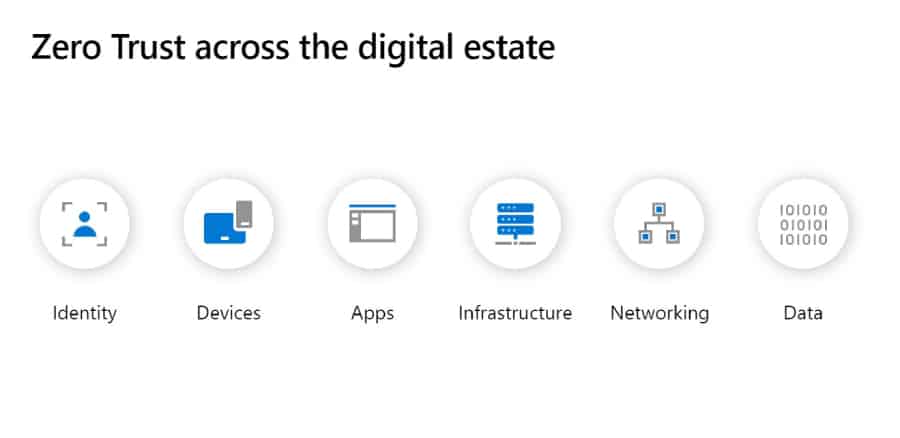

สำหรับไมโครซอฟท์เอง เราตีโจทย์ Zero Trust ออกเป็น 6 ด้านใหญ่ๆ

- Identity – การยืนยันตัวตนของผู้ใช้

- Device – การรักษาความปลอดภัยของอุปกรณ์ เช่นเครื่องพีซีหรือสมาร์ทโฟน

- Apps – แอปพลิเคชันที่ใช้งานในองค์กร

- Infrastructure – โครงสร้างพื้นฐานทั้งหมด ไม่ว่าจะเป็นฮาร์ดแวร์หรือซอฟต์แวร์

- Networking – ระบบเครือข่ายทั่วทั้งองค์กร

- Data – ข้อมูลที่องค์กรจัดเก็บและประมวลผล

จาก 6 ด้านนี้ หลายคนอาจคิดว่าต้องมุ่งไปที่โครงสร้างพื้นฐานกับเรื่องของเครือข่ายเป็นหลัก แต่ในปี 2563 ที่ผ่านมา ผลสำรวจของไมโครซอฟท์ในอเมริกาและแคนาดาพบว่า 38% ของผู้บริหารฝ่ายไอทีให้ความสำคัญกับการรักษาความปลอดภัยของอุปกรณ์มากที่สุด ตามมาด้วย 24% ที่ยกให้การยืนยันตัวตนผู้ใช้นั้นเป็นเรื่องที่ต้องให้ความสำคัญอย่างยิ่ง และที่น่าสนใจก็คือมีองค์กรถึง 79% ที่ระบุว่ามีความพร้อมสูงในการสร้างสภาพแวดล้อมแบบ Zero Trust ให้กับอุปกรณ์ แต่กลับมีเพียง 52% เท่านั้นที่มีความพร้อมสูงในด้านการยืนยันตัวตน[1] ทั้งที่ความปลอดภัยในทั้งสองด้านนี้มีความเกี่ยวข้องกันอย่างมากและควรจะต้องยกระดับแบบคู่ขนานกันไป

แน่นอนว่าการเสริมสร้างความปลอดภัย ไม่ว่าจะในด้านไหน ล้วนไม่ใช่เรื่องง่ายและมีความซับซ้อนละเอียดอ่อนที่แตกต่างกันไป แต่สำหรับในด้านการยืนยันตัวตนและอุปกรณ์นั้น เรามีหลักปฏิบัติพื้นฐานที่ทุกองค์กรสามารถทำได้ดังนี้

- ตรวจสอบให้มั่นใจ อย่างวางใจแม้ (เห็น) เป็นพนักงาน ถ้ามีใครพยายามเข้าใช้งานระบบจากสถานที่แปลก ๆ อุปกรณ์ที่ไม่เคยเห็นมาก่อน หรือแม้แต่ผิดเวลา ก็อาจเป็นสัญญาณว่ามีผู้ประสงค์ร้ายอยู่เบื้องหลัง นำรหัสผ่านหรืออุปกรณ์ที่ขโมยมาใช้งาน และที่สำคัญ ต้องคอยตรวจสอบด้วยว่าอุปกรณ์ที่ใช้งานปลอดภัย ไม่มีมัลแวร์หรืออาวุธร้ายอื่น ๆ แอบแฝงมาด้วย

- จำเป็นแค่ไหน ให้ใช้แค่นั้น เพราะผู้ใช้แต่ละคนไม่ได้จำเป็นจะต้องเข้าถึงข้อมูลของทั้งองค์กร จึงควรเปิดให้ใช้งานได้เฉพาะที่จำเป็น ลดโอกาสที่จะเกิดความสับสนวุ่นวายในการแก้ไขหรือใช้งานข้อมูล และยังลดความเสี่ยงที่จะรั่วไหลออกไปภายนอกด้วย

- พร้อมตั้งรับทุกการจู่โจม เพื่อลดความเสียหายล่วงหน้า เพราะถ้ารอให้ตรวจพบร่องรอยของผู้บุกรุกก่อนที่จะลงมือแก้ไข ก็คงจะสายเกินแก้ไปแล้ว จึงควรเลือกใช้ระบบความปลอดภัยที่สามารถตรวจจับสัญญาณเตือนได้รอบด้าน รวมถึงพฤติกรรมหรือเหตุการณ์ที่น่าสงสัยต่าง ๆ ด้วย

สามหลักการพื้นฐานนี้เป็นจุดเริ่มต้นที่ดีให้กับทุกองค์กรบนเส้นทาง Zero Trust ก่อนที่จะต่อยอดไปสู่การปกป้องส่วนอื่น ๆ ขององค์กรต่อไป ซึ่งแน่นอนว่าการสร้างสภาพแวดล้อมในการทำงานที่ปลอดภัยอย่างแท้จริงนั้น จะขาดหรือเว้นด้านใดด้านหนึ่งจากทั้ง 6 ด้านนี้ไปไม่ได้

สำหรับผู้ที่สนใจเจาะลึกมิติต่างๆ ของความปลอดภัย เพื่อให้เท่าทันสถานการณ์ที่เปลี่ยนแปลงไปรอบตัวเรา รวมถึงการปฏิบัติตามมาตรฐานใหม่ภายใต้ พ.ร.บ. คุ้มครองข้อมูลส่วนบุคคลที่กำลังจะมีผลบังคับใช้เต็มรูปแบบ สามารถลงทะเบียนเพื่อรับ e-book ได้ฟรี