Microsoft มุ่งสร้างความปลอดภัยอย่างยั่งยืนในโลกไซเบอร์ ช่วยลดความเสี่ยงในการถูกโจมตีจากอาชญากรคอมพิวเตอร์ ผ่านการพัฒนา “Zero Trust Maturity Model” ผังเส้นทางที่ช่วยประเมินความสามารถขององค์กรในการรักษาความปลอดภัยของข้อมูลและผู้ใช้

นายสรุจ ทิพเสนา ผู้อำนวยการฝ่ายโซลูชั่นองค์กร บริษัท ไมโครซอฟท์ (ประเทศไทย) จำกัด เผยว่า “ในรอบปีที่ผ่านมา เหตุการณ์และความเคลื่อนไหวหลายๆ อย่างแสดงให้เห็นว่าความปลอดภัยทางไซเบอร์เป็นสิ่งที่มองข้ามไม่ได้อีกต่อไป ไม่ว่าสำหรับองค์กรขนาดเล็กหรือใหญ่ หรือในอุตสาหกรรมใด สภาพแวดล้อมการทำงานที่เปลี่ยนแปลงไป จากเดิมซึ่งเป็นการทำงานที่ออฟฟิศเป็นหลัก สู่การทำงานแบบไฮบริดอย่างเต็มตัวในบางองค์กร ทำให้หลายองค์กรตกเป็นเป้าของผู้ประสงค์ร้ายไปโดยไม่รู้ตัว ขณะที่เทคนิคการจู่โจมบางอย่างที่สร้างความเสียหายได้อย่างร้ายแรงอยู่แล้วแต่เดิม ก็มีพัฒนาการจนแม่นยำและอันตรายยิ่งกว่าเดิมเสียอีก”

กลยุทธ์ใหม่มัลแวร์ เลือกล็อกเป้าหมายแล้วโจมตี เน้นสร้างความเสียหายทวีคูณ

ทุกวันนี้ การโจมตีองค์กรด้วยอาวุธไซเบอร์ยังคงขยายตัวขึ้นอย่างต่อเนื่อง โดยไม่ได้มีแต่องค์กรขนาดใหญ่หรือภาคธนาคารหรือสถาบันการเงินเป็นเป้าหลัก แต่กลับกระจายไปสู่หลากหลายอุตสาหกรรม ไม่ว่าจะเป็นการศึกษา ค้าปลีก การแพทย์ หรือแม้แต่พลังงาน ดังจะเห็นได้จากการจู่โจมระบบท่อส่งน้ำมัน โคโลเนียล ไปป์ไลน์ ซึ่งเป็นหนึ่งในระบบท่อส่งน้ำมันปิโตรเลียมที่ใหญ่ที่สุดของสหรัฐอเมริกา โดยระบบดังกล่าวถูกลอบโจมตีทางไซเบอร์ด้วยซอฟต์แวร์เรียกค่าไถ่ (ransomware) จนกระทั่งกลุ่มบริษัทผู้ดูแลระบบตัดสินใจปิดตัวระบบทั้งหมดลงชั่วคราวเพื่อป้องกันความเสียหายที่อาจะเกิดขึ้นอีก การจู่โจมครั้งนี้ นอกจากจะทำให้มีข้อมูลถูกขโมยไปเป็นจำนวนมหาศาลแล้ว บริษัทยังต้องชำระค่าไถ่ให้กับกลุ่มอาชญากรเพื่อกู้ข้อมูลคืน ขณะที่ท่อส่งน้ำมันก็ปิดการทำงานไปถึง 6 วันเต็ม จึงส่งผลกระทบกับทั้งปั๊มน้ำมันและสนามบิน และนำไปสู่การประกาศสถานการณ์ฉุกเฉินในหลายรัฐ

นายสรุจเผยว่า “การโจมตีดังกล่าวถือเป็นหนึ่งในการเรียกค่าไถ่ผ่านคอมพิวเตอร์ที่ส่งผลกระทบในสหรัฐฯ อย่างมหาศาล และทำให้หลายฝ่ายเรียกร้องให้มีมาตรการป้องกันโครงสร้างสาธารณูปโภคพื้นฐานด้านพลังงานของสหรัฐฯ จากการถูกโจมตีโดยแฮกเกอร์ โดยเหตุการณ์นี้นับว่าเป็นสัญญาณเตือนที่องค์กรทั่วโลก รวมถึงในประเทศไทย ควรต้องรับรู้และนำมาขับเคลื่อนการยกระดับความปลอดภัยภายในองค์กรต่อไป”

ส่วนมัลแวร์เรียกค่าไถ่ (ransomware) เอง ก็กลายเป็นเทคนิคที่อาศัยข้อได้เปรียบจากความเข้าใจผิดที่ว่าการจู่โจมชนิดนี้มีกลไกขับเคลื่อนไม่ต่างจากมัลแวร์ทั่วไป แต่ที่จริงแล้ว อาชญากรไซเบอร์หลายกลุ่มเลือกที่จะลงมือควบคุมการจู่โจมด้วยตนเองในหลากหลายยุทธวิธี จนเกิดเป็น “human-operated ransomware” โดยอาจเน้นไปที่การแฝงตัวอย่างเงียบๆ และยาวนานในระบบของเหยื่อ ไม่แสดงพฤติกรรมให้ถูกตรวจจับได้ง่ายๆ ก่อนจะเลือกเป้าหมายที่มีมูลค่าความเสียหายสูงสุดและลงมือจู่โจม นอกจากนี้ การชำระค่าไถ่ให้กับผู้โจมตีก็ไม่ได้แปลว่าปัญหาจะจบลงเสมอไป ในเมื่ออาชญากรที่ลักลอบเข้ามาซุ่มโจมตี อาจจะได้ข้อมูลเกี่ยวกับช่องโหว่อื่นๆ ในระบบเพื่อนำไปใช้โจมตีซ้ำสองในโอกาสหน้าก็เป็นได้

ทั้งหมดนี้ทำให้แนวคิดการรักษาความปลอดภัยเชิงรุกแบบ Zero Trust ยิ่งทวีความสำคัญ ด้วยหลักการที่มุ่งตรวจสอบข้อมูลจากทุกแหล่งที่มี เพื่อยืนยันให้มั่นใจว่าทุกคำขอใช้งานระบบหรือข้อมูลเป็นของจริง จากผู้ใช้ตัวจริง และไม่ได้มุ่งก่อให้เกิดความเสียหาย

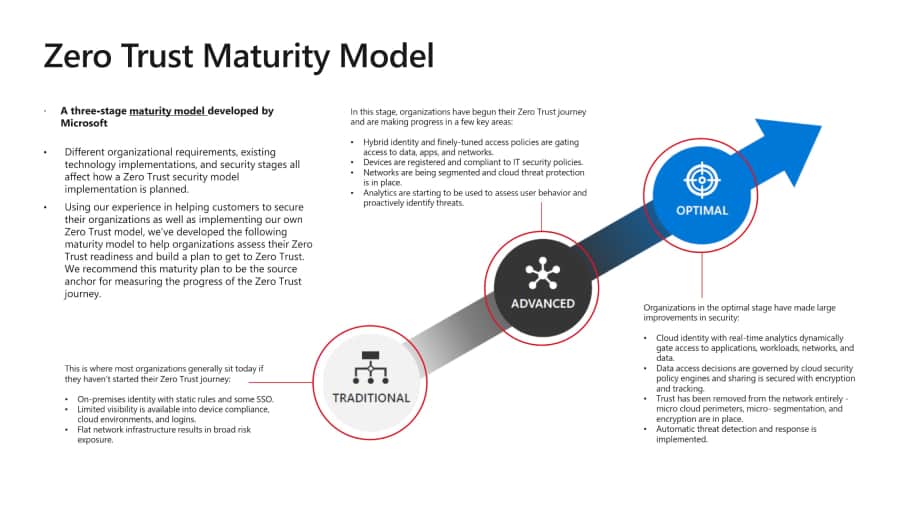

Zero Trust Maturity Model โมเดลประเมินสถานะการพัฒนาสู่ Zero Trust ในองค์กร

ก่อนจะเริ่มดำเนินการระบบรักษาความมั่นคงปลอดภัยแบบ Zero Trust สิ่งสำคัญลำดับแรกคือต้องประเมินมาตรฐานระบบความปลอดภัยขององค์กรในขณะนั้นเสียก่อนว่าอยู่ในจุดไหน และยังต้องยกระดับระบบความปลอดภัยในส่วนไหนบ้าง ดังนั้น ไมโครซอฟท์จึงได้พัฒนา Zero Trust Maturity Model ขึ้น เพื่อใช้ประเมินความสามารถขององค์กรในการปกป้องระบบ ข้อมูล และผู้ใช้ ภายใต้หลักการของ Zero Trust

โมเดลนี้ แบ่งองค์กรออกเป็น 3 ระดับหลักๆ ตามความพร้อม ได้แก่

- ขั้นดั้งเดิม (Traditional): องค์กรส่วนใหญ่มักจะอยู่ในระยะนี้ หากพวกเขายังไม่ได้เริ่มต้นการเดินทางตามแนวทาง Zero Trust องค์กรกลุ่มนี้ยังคงบริหารจัดการเรื่องความปลอดภัยไซเบอร์ด้วยโลกทัศน์แบบเดิมว่า การแบ่งแยกโซน Internet และ Intranet ออกจากกันนั้นเพียงพอแล้วที่จะสร้างความปลอดภัย ยังไม่มีการป้องกันในเรื่องของตัวตนผู้ใช้และข้อมูลอย่างเพียงพอ รวมถึงยังไม่รองรับการใช้งานอุปกรณ์ที่หลากหลาย โดยเฉพาะในสถานการณ์ Work From Home บางองค์กรมีการยืนยันตัวตนผู้ใช้ด้วยระบบภายในองค์กรเท่านั้น ไม่ใช้คลาวด์เข้ามารองรับ และมีกฎการเข้าใช้งานที่ตายตัว ไม่ปรับเปลี่ยนตามสถานการณ์จริง และอาจเริ่มใช้ระบบ Single sign-on (SSO) เพื่อให้ผู้ใช้สามารถเข้าถึงหลายระบบในองค์กรด้วยชื่อผู้ใช้และรหัสผ่านเพียงชื่อเดียว ส่วนในด้านการเฝ้าระวังนั้น อาจมีข้อมูลไม่มากนักในการดูแลความปลอดภัยที่อุปกรณ์ปลายทาง ระบบคลาวด์ หรือผู้ใช้ที่เชื่อมต่อเข้ามา ซึ่งองค์กรในประเทศไทยส่วนใหญ่จัดอยู่ในระดับนี้ทั้งสิ้น

- ขั้นสูง (Advanced): ในขั้นนี้องค์กรต่างๆ ได้เริ่มต้นดำเนินนโยบายภายใต้แนวคิด Zero Trust บ้างแล้วและมีความคืบหน้าในประเด็นสำคัญบางประการ กล่าวคือ ออกแบบระบบความปลอดภัยที่เน้นไปที่การยืนยันตัวตนของผู้ใช้ การบริหารจัดการอุปกรณ์ที่ยืดหยุ่น และควบคุมการเข้าถึงข้อมูลอย่างเหมาะสม ตัวอย่างเช่น มีการใช้ระบบยืนยันตัวตนแบบผสมที่นำคลาวด์เข้ามารองรับ และมีการปรับแนวทางการเข้าใช้งานข้อมูล แอป และเครือข่ายให้เหมาะสมกับสภาพการใช้งานจริง ส่วนอุปกรณ์ที่เชื่อมต่อเข้ามาก็ได้รับการลงทะเบียนและขึ้นตรงต่อนโยบายความปลอดภัยด้านไอทีเรียบร้อยแล้ว รวมถึงมีระบบป้องกันภัยคุกคามบนคลาวด์ นอกจากนี้ยังเริ่มมีการใช้ระบบวิเคราะห์ข้อมูล (Analytics) เพื่อประเมินพฤติกรรมของผู้ใช้และการระบุภัยคุกคามในเชิงรุกอีกด้วย

- ขั้นสมบูรณ์ (Optimal): องค์กรที่อยู่ในระดับนี้ ถือได้ว่ามีการปรับปรุงระบบความปลอดภัยได้อย่างเหมาะสม และต่อยอดไปสู่การทำงานแบบอัตโนมัติมากขึ้น ลดภาระงานที่ต้องใช้คนเข้าไปบริหารจัดการ จึงลดความเสี่ยงที่จะเกิดความผิดพลาดจากมนุษย์ ตัวอย่างเช่น มีการใช้คลาวด์ยืนยันตัวตนผู้ใช้เพื่อให้ยืนยันข้อมูลจากทุกภาคส่วนได้ครบถ้วนที่สุด พร้อมด้วยระบบวิเคราะห์แบบเรียลไทม์ที่อาจเปิดหรือปิดกั้นการเข้าใช้งานได้ตามความเสี่ยงที่ตรวจพบ ขณะที่นโยบายการเข้าถึงและแชร์ข้อมูลในองค์กรก็มีนโยบายและกฎเกณฑ์ชัดเจนที่บังคับใช้ผ่านคลาวด์ พร้อมทำการเข้ารหัสและติดตามการเคลื่อนย้ายข้อมูลอย่างทั่วถึงในทุกก้าว นอกจากนี้ ระบบยังปฏิเสธที่จะเชื่อหรือยกผลประโยชน์ให้กับผู้ใช้โดยอัตโนมัติ และจะต้องทำการตรวจสอบข้อมูลโดยละเอียดทุกครั้ง รวมถึงแบ่งเขตการเข้าใช้งานระบบในองค์กรให้ชัดเจน เพื่อความมั่นใจว่าผู้ใช้ที่เข้ามาเป็นตัวจริง และลดความเสียหายที่อาจเกิดขึ้นหากเป็นผู้ประสงค์ร้ายแทรกซึมเข้ามา ส่วนการตรวจจับภัยคุกคามก็ดำเนินไปได้โดยอัตโนมัติเต็มรูปแบบ รวมถึงในขั้นตอนการตอบสนองกับการจู่โจมด้วย

อุดทุกรอยรั่ว สกัดภัยคุกคามทางไซเบอร์ในทุกรูปแบบ ด้วยชุดเครื่องมือครบวงจรไมโครซอฟท์

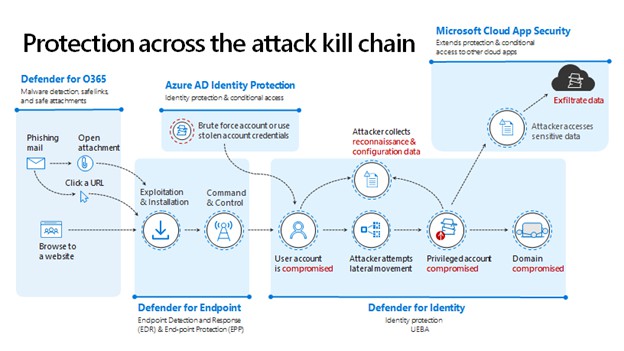

ไมโครซอฟท์เองยังคงมุ่งมั่นสร้างความมั่นใจในด้านความปลอดภัยของทั้งข้อมูล เครือข่าย ระบบงาน และบุคลากร ให้กับลูกค้าและเครือข่ายพันธมิตรอย่างทั่วถึง ผ่านชุดเครื่องมือและบริการคลาวด์ที่ปกป้องระบบได้อย่างครบวงจรในทุกช่องทางการจู่โจม ไม่ว่าจะเป็น:

- Microsoft Defender for Office 365 คอยปกป้องอีเมลของคุณ ผ่านการตรวจจับและป้องกันภัยคุกคามที่ระดับบริการ Office 365 เช่น ป้องกัน Phishing email ที่อาจเข้ามาพยายามล้วงข้อมูลจากผู้ใช้ รวมถึงการตรวจจับและจัดการกับมัลแวร์จากไฟล์แนบอีเมล เอกสารใน OneDrive for Business และข้อมูลต่างๆ ที่รับส่งผ่าน Microsoft Teams และ SharePoint เป็นต้น

- Microsoft Defender for Endpoint เป็นเครื่องมือที่ตรวจจับและป้องกันภัยคุกคามขั้นสูงที่ทำงานในระดับอุปกรณ์ โดยมีศักยภาพต่อยอดจาก Microsoft Defender Antivirus ที่ใช้งานอยู่ใน Windows ทั่วไป เช่น การใช้ Machine Learning เพื่อมาช่วยตัดไฟแต่ต้นลมกรณีเกิด Zero-day attack หรือการจู่โจมด้วยช่องโหว่ในระบบที่ไม่เคยถูกเปิดเผยมาก่อน หรือแม้แต่การหยุดสกัดมัลแวร์บนอุปกรณ์ที่โดนโจมตีไม่ให้ขยายวงกว้างไปยังเครื่องอื่นๆ รวมถึงการตรวจหาช่องโหว่และการตั้งค่าผิดพลาดในระบบที่อาจนำไปสู่การจู่โจมได้อีกด้วย

- Microsoft Defender for Identity ทำงานร่วมกับระบบ Azure Active Directory ที่ควบคุมการเข้าใช้งานในองค์กร โดยระบบนี้สามารถปกป้องข้อมูลบัญชีผู้ใช้ที่ได้รับอนุญาตในระบบ พร้อมเฝ้าระวังพฤติกรรมของผู้ใช้ในองค์กร ตรวจจับพฤติกรรมที่ผิดปกติของผู้ใช้งาน (เช่นมีการ Login ล้มเหลวไปยังอุปกรณ์ในระบบด้วย user หนึ่งหลายครั้งติดๆ กันเป็นต้น) หรือสัญญาณเตือนอื่นๆ ที่อาจบ่งบอกถึงการจู่โจมได้

- นอกจากนี้ ยังมีMicrosoft Cloud App Security ตัวกลางรักษาความปลอดภัยของการเข้าถึงระบบคลาวด์ เป็นเครื่องมือที่จะขยายการดูแลความปลอดภัยไปยังแอปและบริการอื่นๆ บนคลาวด์ ทั้งของไมโครซอฟท์เองและผู้ให้บริการรายอื่น ๆ อย่างทั่วถึง

เครื่องมือทั้ง 4 ตัวที่กล่าวมานี้ จัดอยู่ในชุดเครื่องมือตรวจจับและป้องกันภัยคุกคามสำหรับองค์กรที่เรียกรวมๆ ว่า “Microsoft 365 Defender” ซึ่งสามารถทำงานสอดประสานกันเป็นหนึ่งเดียว ใช้ข้อมูลการแจ้งเตือนภัยคุกคาม ข้อมูลการยืนยันตัวตนและอุปกรณ์การใช้งานของฝั่ง user ร่วมกัน พร้อมรับมือกับสถานการณ์ได้ทั้งก่อนและหลังการโจมตี ไม่ว่าจะเป็นการป้องกัน ตรวจจับ สืบหา และตอบสนองการคุกคามในรูปแบบต่างๆ

ผู้สนใจสามารถร่วมเรียนรู้เกี่ยวกับการป้องกันภัยคุกคามทางไซเบอร์ด้วยโซลูชั่นจากไมโครซอฟท์ได้ ผ่านทางกิจกรรมดิจิทัลแบบ on-demand ที่สามารถลงทะเบียนเพื่อรับชมในเวลาใดก็ได้ โดยสามารถลงทะเบียนได้ข้างล่างนี้